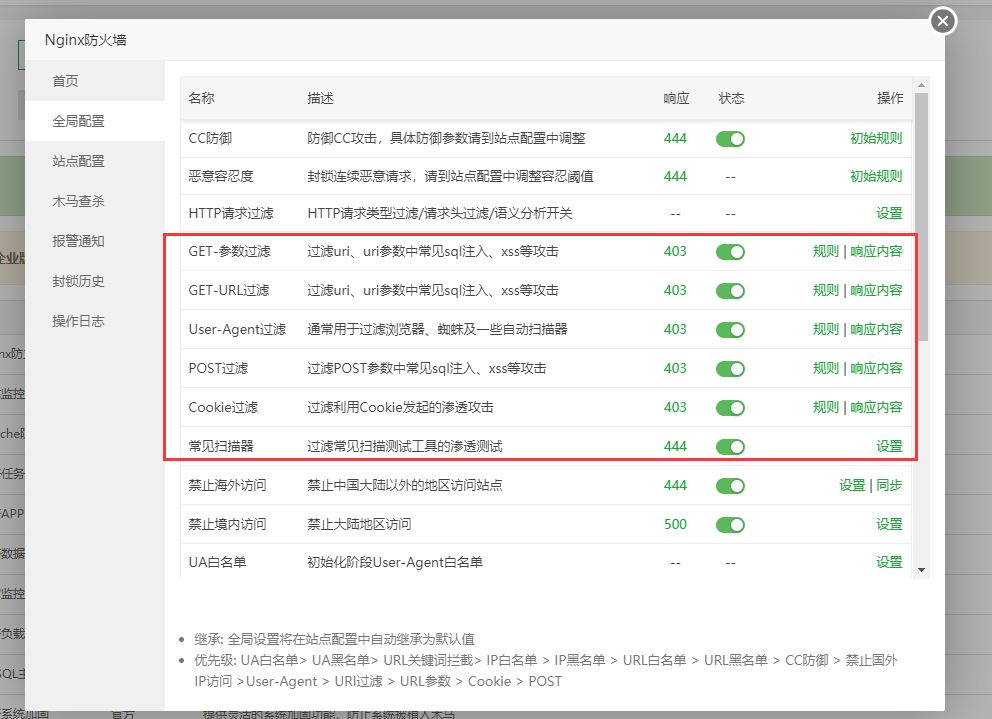

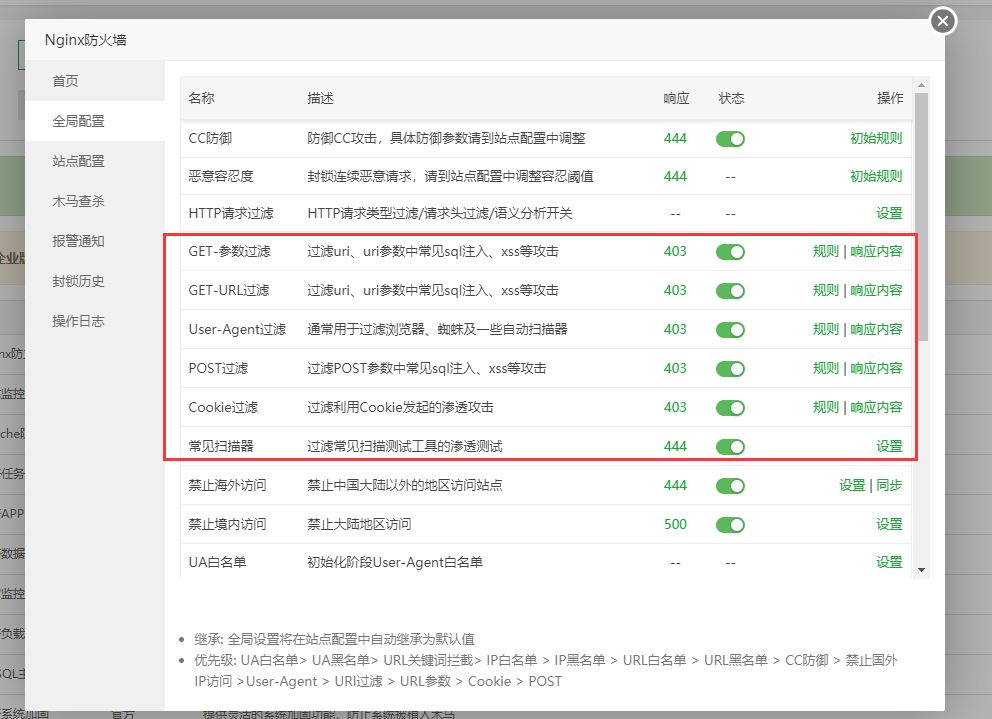

一、防御GET,POST,UA 简介

简要说明:1. GET-参数过滤 –> 对GET类型的参数进行过滤

2.GET-URL过滤 –> 对URI 进行过滤

3. User-Agent过滤 –> 对客户端的UA进行过滤

4.POST过滤 –>对POST传递的参数进行过滤

5. Cookie过滤 –> 对客户端传递的Cookie进行过滤

6.常见扫描器 –>对已知的扫描器进行封锁

二、防御设置

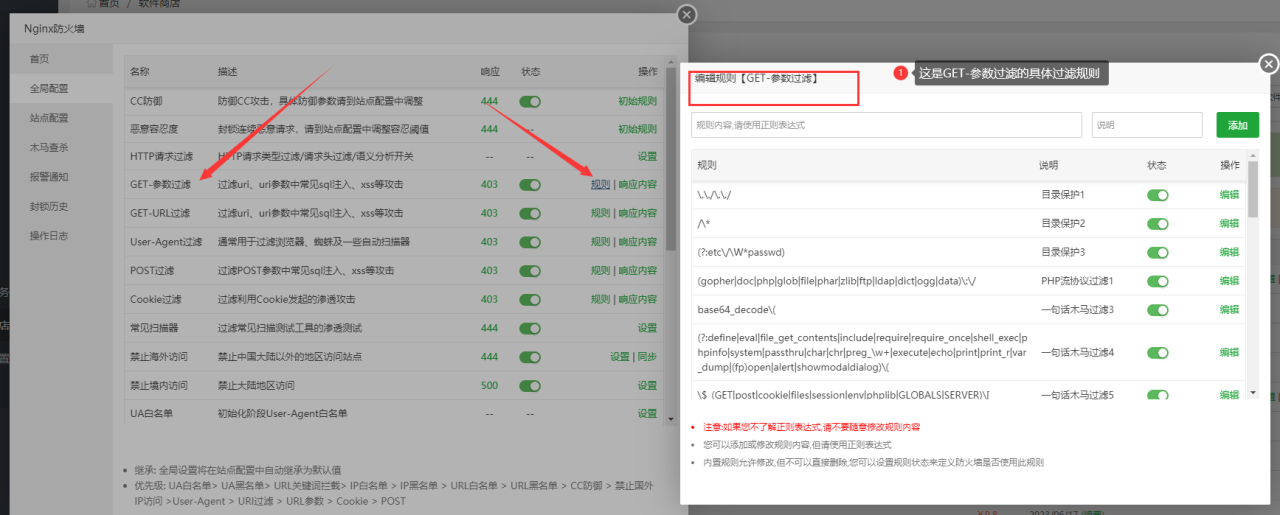

2.1 GET参数过滤(默认即可)

首先跟大家说下。GET 参数和GET-URL 的区别

例如:

/index.php?id=1&id2=1

id=1&id2=1 是过滤的参数和值

index.php 是URI

那么GET参数过滤只会取get传递的参数,进行一个判断是否是恶意的参数

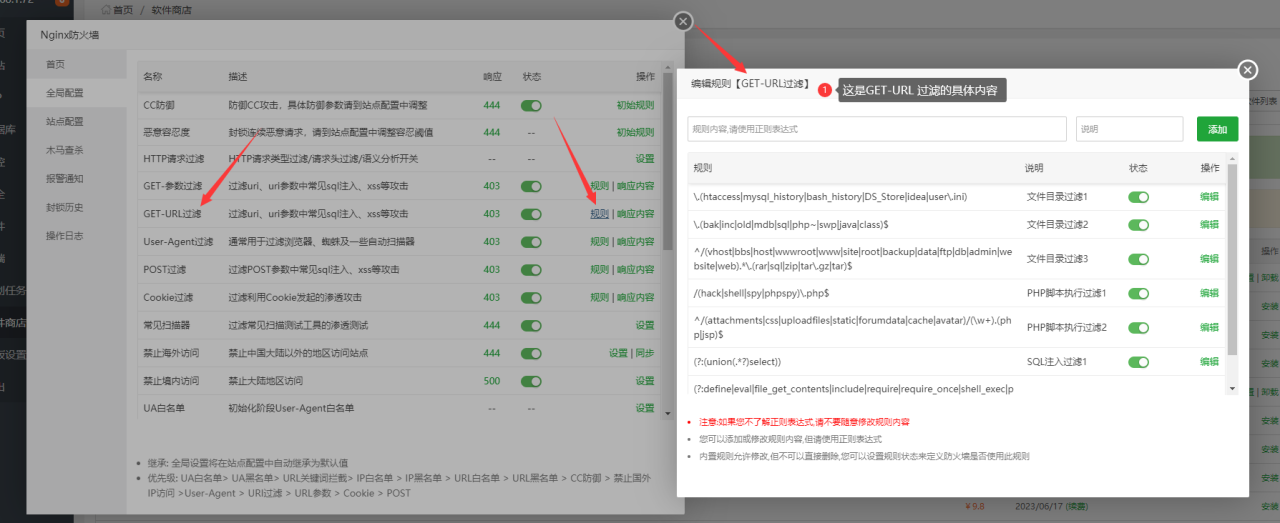

2.2 GET-URL过滤(默认即可)

这块主要拦截的是一个备份文件被非法下载啊,或者sql文件被下载啊。

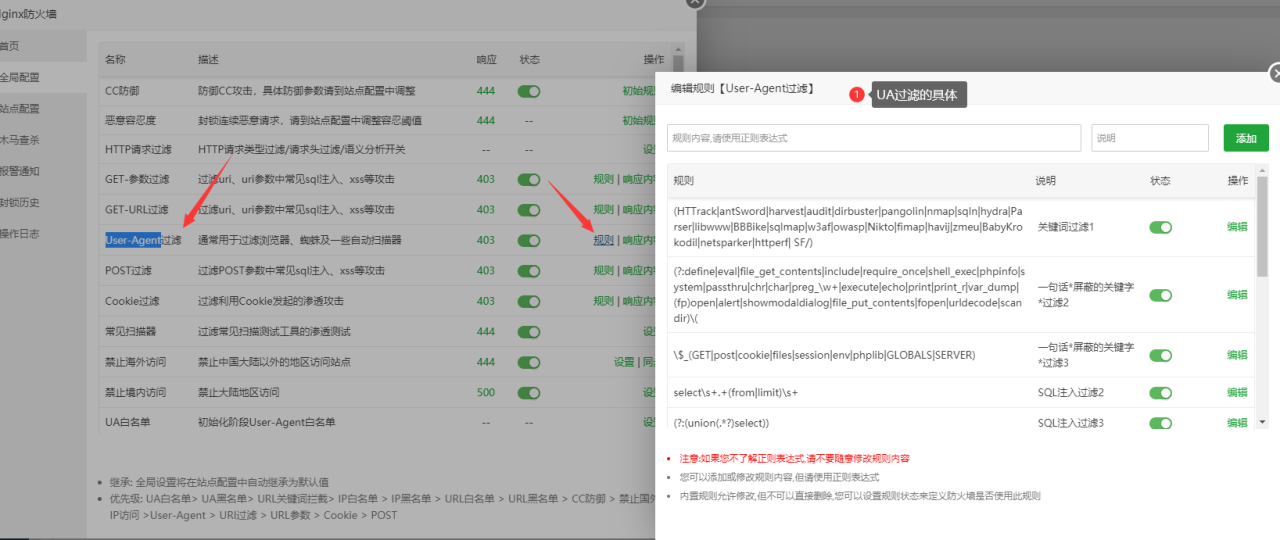

2.3 User-Agent过滤(默认即可)

这里是对用户的恶意UA 进行了拦截。例如拦截go的UA 直接填入go即可

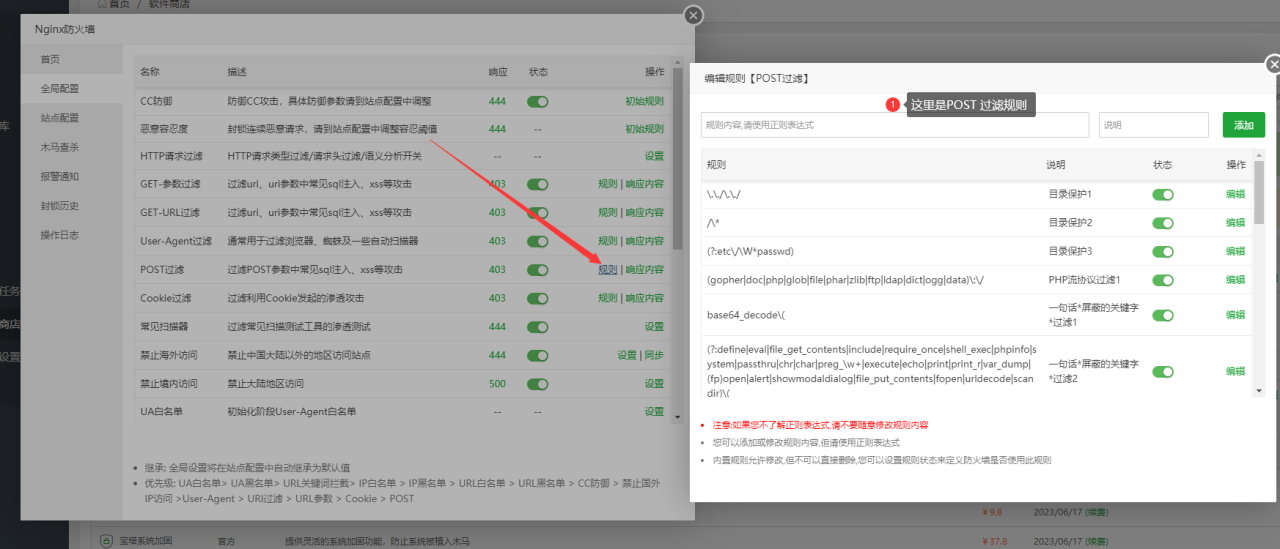

2.4 POST过滤(默认即可)

这里是对post的传递参数进行过滤。如果没有特殊需求建议不要修改。

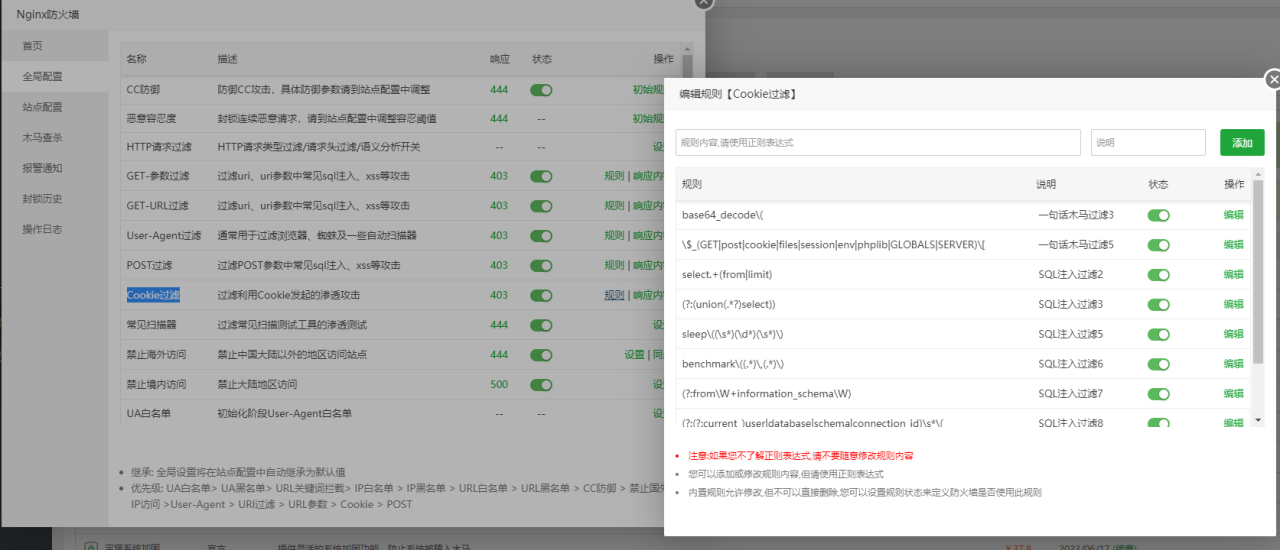

2.5 Cookie过滤(默认即可)

这里是对用户提交的Cookie 进行过滤。如果没有特殊需求建议不要修改。

2.6 常用扫描器(默认即可)

这里是对扫描器的特征去匹配 |